La reunión cuenta con el apoyo de las organizaciones miembro del Subcomité Técnico de Normalización español CTN 71 SC27 Técnicas de Seguridad-Tecnología de la Información y dentro de ellas son patrocinadores la Fábrica Nacional de Moneda y Timbre (FNMT), donde tendrán lugar las reuniones, la Agencia de Protección de Datos de la Comunidad de Madrid, Banco Santander, Dimasoft, Unión Fenosa y el MAP.

La seguridad se ha convertido en pieza clave para garantizar la confianza de individuos e instituciones en la sociedad. La aceptación de aspectos sustantivos, como la tramitación administrativa electrónica, propia de la Administración “on line”, o el comercio electrónico, por citar algunos, dependen de la adopción de medidas robustas y económicas, posibles si se usan métodos y técnicas criptográficas. Y es en esta dirección hacia la que se orienta la actividad en el campo de la seguridad de los SI: a proveer soluciones proporcionadas, que permitan superar las barreras de desconfianza existentes.

Los principios y técnicas comúnmente aceptadas de la Seguridad de las TI, sirven de cimiento y punto de referencia para el cumplimiento de las normativas. Dado el carácter de uso extensivo e intensivo de los SI en la ”aldea global”, los principios y técnicas de la Seguridad, necesariamente deben gozar de un consenso lo más amplio posible, lo que nos remite a que tengan una dimensión internacional, dotándoles así de mayor eficacia.

En concordancia con lo expuesto, la organización ISO integró en su trabajo técnico (dentro de su Comité de Tecnología de la Información JTC1) un Subcomité, el JTC1/SC27, dedicado a la Seguridad de Tecnología de la Información. Dicho trabajo técnico proporciona como producto especificaciones técnicas, de carácter voluntario, consensuadas internacionalmente, elaboradas con la participación de las partes interesadas y aprobadas por un organismo reconocido. El Subcomité JTC1/SC27 tiene por alcance y área de trabajo la normalización de métodos genéricos y técnicas para seguridad de TI, e incluye -con la excepción de mecanismos en las aplicaciones-: identificación de requisitos genéricos (incluyendo requisitos metodológicos) de los servicios de seguridad para los sistemas de TI;

desarrollo de técnicas y mecanismos de seguridad (incluyendo los procedimientos; de registro y las relaciones de los componentes de seguridad); desarrollo de guías de seguridad (ejemplos, documentos interpretativos, análisis de riesgos); desarrollo del soporte a la gestión,documentación y normas (ejemplo, terminología criterios de evaluación).

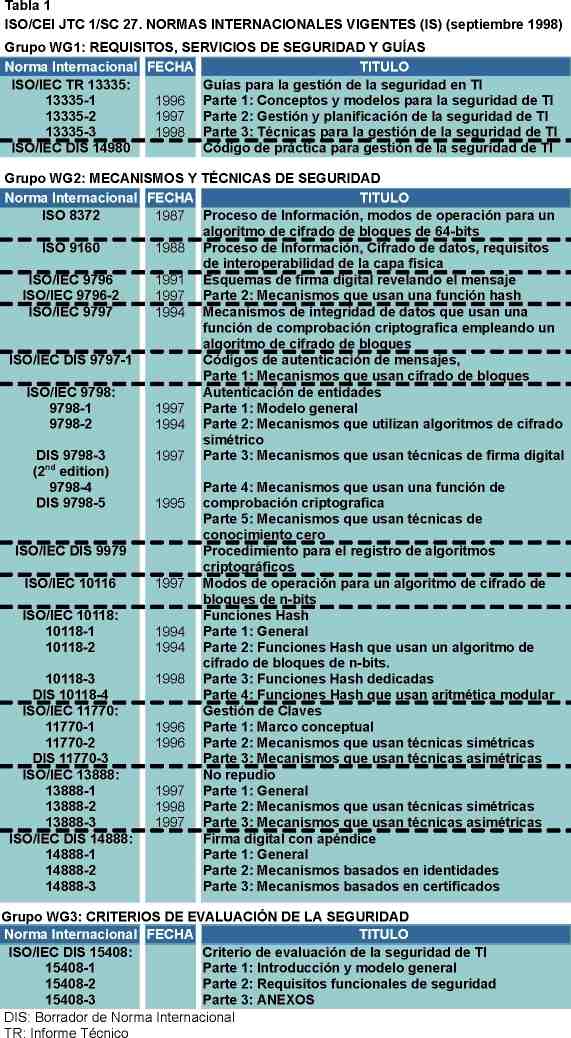

Se estructura en tres Grupos de trabajo (ver tablas): WG1 (requisitos, servicios de seguridad y guías), WG2 (mecanismos y técnicas de seguridad) y WG3 (criterios de evaluación de la seguridad). El consenso internacional en este caso se obtiene mediante la participación de un total de veintiún Países miembro con voto (incluida España), a los que se suman otros once en calidad de observadores.

Dirección de correo: coda2@jet.es